SAML SSO 设置

在 “管理设置”>“SAML SSO 集成”选项卡中,可以启用单一登录 (SSO)。这样,用户就可以使用一组凭据登录OpenText Functional Testing Lab,就像使用一组凭据登录组织中的其他 SSO 应用程序一样。

备注: 在配置用于 SAML SSO 的实验室时,与 OpenText Functional Testing Lab 的连接必须通过 SSL 进行。有关详细信息,请参阅Windows 安装或Linux 安装。

本部分内容与 OpenText Core SDP 无关。

设置 SAML SSO 集成

OpenText Functional Testing Lab 支持通过 SAML 2.0 进行单一登录。SAML (Security Assertion Markup 语言) 是基于 XML 的标准,用于在标识提供程序 (IdP) 和服务提供程序 (如OpenText Functional Testing Lab) 之间交换身份验证和授权数据。

要启用 SAML SSO 集成,需要将OpenText Functional Testing Lab 添加到标识提供程序 (Identity Provider ,IdP)。有关如何为新的 SAML 2.0 应用程序配置 IdP 的说明,请参阅 Identity Provider 文档。配置您的 IdP 时,需要有关OpenText Functional Testing Lab 的信息 (元数据)。下载,方法是单击下载OpenText Functional Testing Lab 元数据链接。

还需要将以下信息从您的 IdP 添加到OpenText Functional Testing Lab,以便可以将基于 SAML 的身份验证请求发送到您的 IdP:

| 字段 | 详细信息 |

|---|---|

| IdP SAML 元数据 | 这可以是 URL,也可以将 IdPmetadata.xml 文件的内容复制并粘贴到此字段中。 |

| 管理员登录名 | 此用户在 IdP 中定义,并被授予OpenText Functional Testing Lab 管理员权限。首先,只有此用户才能访问管理菜单 |

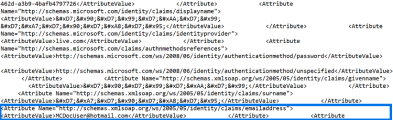

| 用户名属性标识符 | 用户属性是用于标识单个用户的信息。在此字段中,为 IdP 在登录时用于标识的用户名特性提供 SAML 特性名称。根据您配置 IdP 的方式,用于登录的用户名属性可以是电子邮件地址或唯一用户名。 提示: 在 IdP SAML 响应的 AttributeStatement 部分找到属性标识符。查找 SAML 特性名称,其值等于 IdP 在登录时用于标识的特性。 例如,如果根据 IdP 使用电子邮件地址验证用户,则下例中的标识符为http://schemas.xmlsoap.org/ws/2005/05/identity/assert/emailaddress 或者,使用 {$ id} 从 SAML 声明的主题获取用户名,而不是从“ Attribute ”部分获取。 |

要在登录时自动将用户添加到用户列表,请打开在占位符列表中自动添加用户。如果启用此设置,则在用户通过身份验证后,会有一个初始登录将用户添加到用户列表中。用户被指定默认。

成功定义 SSO 设置后,系统将提示您注销并使用您的组织凭据再次登录。

更新设置

如果需要,可以更新 SSO 集成设置。更新任何设置时,系统将提示您注销并使用您的组织凭据再次登录。如果您停用了 SAML SSO,则需要使用 OpenText Functional Testing Lab 凭据重新登录。

注: 当您启用或关闭 SSO 设置时,将删除所有现有用户 (不包括 admin@default.com)。

OpenText Functional Testing LabSaaS 注意事项: 必须可以通过 Internet 访问 IdP。根据需要将 SaaS 地址添加到白名单中。

本地管理员用户支持

启用 SSO 时,默认管理员用户 (admin@default.com) 可以登录到实验室。

以本地管理员用户身份登录:

访问 http(s)://<address>:<port>/ssoAdminLogin.html。

输入默认管理员用户的身份证明:

用户名: admin@default.com

密码 admin@default.com 用户的密码。

要重置默认管理员用户密码,请运行用户管理脚本。

另请参阅:

另请参阅:

以执行管理任务,如设置设置,管理工作场所,许可证和访问密钥。管理员可以通过在管理 > 设置 > 用户中更改用户角色,将管理员权限指派给其他用户。

以执行管理任务,如设置设置,管理工作场所,许可证和访问密钥。管理员可以通过在管理 > 设置 > 用户中更改用户角色,将管理员权限指派给其他用户。