AWS Device Farm統合

AWS Device Farm (ADF) 統合は、テスト時にどのデバイスが利用可能になるかわからない無人テストに最適です。このトピックでは、Amazon Device Farmと連携するように環境を設定する方法について説明します。

このセクションは、OpenText Core SDPには関連していません。

ADFサーバーのセットアップ

Amazon環境をセットアップするには:

- アクティブなAmazon Web Services (AWS) アカウントを持っていることを確認してください。アカウントをお持ちでない場合は、新しいアカウントを作成してください。このアカウントにはAWS Device Farmを設定する必要があります。詳細については、Amazon Web ServicesのドキュメントのAWS Device Farmのセットアップを参照してください。

-

Amazon EC2コンソールを開きます。ナビゲーションバーで、オレゴンまたはフランクフルトの地域を選択します。

FunctionalTestingLabForMobileAndWeb_ADF_Server_2024.4.0 Amazonマシンイメージ (AMI) を検索するか、AMI ID番号を使用してこのイメージを検索します。

オレゴン: ami-0d6960940ae532a83

フランクフルト: ami-06c33d3c1b0585795 - EC2インスタンスを起動します。t2.mediumインスタンスタイプを推奨します。

- 必要に応じて、インスタンスの詳細を構成します。通常、デフォルトの構成を変更する必要はありません。

- セキュリティグループの設定で、安全な接続を可能にするセキュリティグループを追加します。インバウンドタブで、HTTPSルールを作成して、ポート443、任意のIPアドレス、または (パブリック) IPアドレスからのインバウンドトラフィックのみを許可します。

- インスタンスを起動します。

-

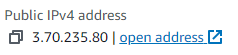

インスタンスのリストで、インスタンスを選択してそのプロパティを表示します。

-

ブラウザーでIPアドレスリンクを開き、 ADFサーバーが実行されていることを確認します。

-

ブラウザーでIPアドレスリンクを開き、 ADFサーバーが実行されていることを確認します。

-

実行されない場合は、インスタンスにログインし、次のコマンドを使用してサーバーを再起動します。

コードをコピーするsudo service DL restart再度確認します。

-

- ADFサーバーへの接続は安全なSSL接続です。ADFサーバーの自己署名証明書を使用する場合は、インスタンスの説明タブからIPv4パブリックIPをクリップボードにコピーします。認証局 (CA) 証明書を使用する場合は、CA証明書の作成に使用したDNSアドレスを使用してください。

ヒント: 固定IPアドレスをEC2マシンに関連付けることで、再起動後にIPの詳細を変更する必要がなくなります。再起動は、固定のAWS Elastic IPをADFサーバーに割り当てた後にのみ必要です。IPアドレスが変更されたため、ADFサーバーインストールで自己署名証明書を再生成するには、再起動が必要です。詳しくは、AWSのドキュメントを参照してください。

ラボの設定

OpenText Functional Testing LabをAmazon Device Farmと連携するように設定するには、管理設定で必要な設定を指定する必要があります。

- OpenText Functional Testing Labで、[管理] メニュー

を選択し、[設定] タブをクリックします。左側のペインで、Amazon Device Farm統合を選択します。

を選択し、[設定] タブをクリックします。左側のペインで、Amazon Device Farm統合を選択します。 - ADFコネクターを有効にします。

- Amazonのシークレットキーを提供します。IAMロールにADFサービスへのアクセスとS3アクセスが含まれていることを確認してください。詳細については、Amazon Web ServicesのドキュメントのAmazon EC2のIAMロールを参照してください。

- OpenText Functional Testing Labサーバーに組み込まれているコネクターを介して接続する場合は、AWS Device Farmへのアクセスに使用するコネクターの名前を入力するか、デフォルトのOpenText Functional Testing Labサーバーを維持します。コネクターマシンのクロックはインターネットと同期している必要があります。

-

プロキシサーバーを使用してAmazon Web Servicesにアクセスする場合は、プロキシマシンの詳細を入力します。プロキシサーバーは、ADFコネクターマシンにアクセスできる必要があることに注意してください。

- [AWS Device Farm Server Address]フィールドに、ADFサーバーのセットアップ時にクリップボードにコピーしたアドレスを貼り付けます。

- AWSサーバーへの接続は安全なSSL接続です。自己署名証明書を使用する場合は、ADFサーバー検証設定をオフにしてください。認証局 (CA) からの証明書を使用する場合は、以下の認証局からのSSL証明書のインポート:で説明されているように、設定を有効にしてEC2インスタンスにインポートします。

SSL証明書が個別のキーファイルと証明書ファイルに分割されている場合は、それらを1つのPFXファイルに結合します。

次の例は、証明書とキーを組み合わせる方法を示しています。証明書が保存されているのと同じマシンで、以下のコマンドを実行します。

- 次のコマンドを使用して、OpenSSLがマシンにインストールされていることを確認します。

Linux:

ターミナルウィンドウで次のように入力して、マシンのOpenSSLの詳細を表示します。rpm -qa | grep -i openssl (rpm)

dpkg -l | grep -i openssl (deb)Windows:

コマンドラインウィンドウで、openssl version –aと入力します。

OpenSSLがインストールされている場合は、日付やバージョン番号などのOpenSSL情報が表示されます。それ以外の場合は、OpenSSLの最新バージョンをダウンロードしてインストールします。 - 次のコマンドを実行します。

openssl pkcs12 -export -out domain.name.pfx -inkey domain.name.key -in domain.name.crtこのコマンドは、キーファイルと証明書ファイルを1つのPFX証明書に変換します。

次のように、証明書をEC2インスタンスにインポートします。

- ターミナルウィンドウで、EC2マシンにログインし、ディレクトリを次のように変更します。

opt/FunctionalTestingLabForMobileAndWeb/adf-server/Security ./importCA.shを実行して、認証された証明書をサーバーにインポートします。-

現在のキーストアのパスワード (デフォルト: password) とCAからのパスワードを入力します。このパスワードは、PFXファイルの作成時に生成されます。CAパスワードは、新しいキーストアパスワードになります。後でアクセスできるように、パスワードを安全な場所に保管してください。

-

CAパスワードは、新しいキーストアパスワードになります。後でアクセスできるように、パスワードを安全な場所に保管してください。

- スクリプトは、プライベート証明書をkeyStoreHpmcに追加し、公開証明書をtrustStoreHpmcに追加します。

- EC2マシンを再起動します。

service DL restart - Webブラウザーを使用して、次の場所に移動します。

https://<EC2インスタンスのパブリックIPアドレス>:443/index.html - 正しいCA証明書がブラウザーに表示されていることを確認します。

その他の参照項目:

その他の参照項目: